출처 : http://networker.jinbo.net/zine/view.php?board=networker_4&id=1030

인터넷 역사를 돌아본다

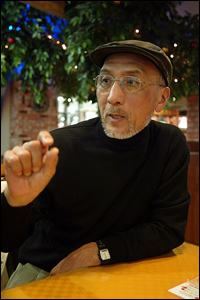

KAIST 전자전산학과 전길남 교수

임정애 : 한국에서 인터넷은 언제, 어떻게 시작되었나요?

임정애 : 한국에서 인터넷은 언제, 어떻게 시작되었나요?

전길남 : 국내에서 인터넷은 연결되었다기 보다 개발되었다는 것이 맞아요. 왜냐하면 인터넷이라는 것이 당시에는 없었으니까. 미국에는 알파넷(ARPANET)이 있었고 영국에도 있었지만 그때는 제대로 연결되지 않았어요.

그런데, 당시 70년대 말 3공 시대에 해외 과학자 유치에 열심이었죠. 한국과학기술연구원(KIST)과 한국과학기술원(KAIST)도 만들고, 박사학위 마친 나 같은 사람에게 굉장히 잘해주었죠. 외국에서 배운 기술을 국내로 이전했으면 좋겠다는 거였지. 그래서, 어떤 기술을 가져올까 생각했죠. 사실 인터넷은 내 전공은 아니었어요. 대학원생 때 잠시 옆에서 보았을 뿐 직접 참여하지는 않았죠. 그건 미 국방부 프로젝트였고, 외국인으로서 직접 참여한다는 것은 어려웠죠.

원래 내 전공은 주로 지구에 있는 컴퓨터와 우주와의 네트워킹을 연구하는 거였지만 한국에서는 별로 필요가 없었고. 그래서, 인터넷을 도입하는 게 괜찮겠다 생각했죠. 그건 보통 컴퓨터와 컴퓨터를 연결해서 연구하는 사람끼리 쓰는 거였으니까. 또 이미 미국에서 사용한지 10년 정도 되니까 우리나라에서 바로 쓸 수 있을 거라고 생각했죠.

그런데, 기술이나 표준은 RFC라는 문서를 통해 다 오픈되어 있었지만 노드(NODE), 지금은 라우터라고 불리는 장비가 필요했는데 이 장비를 미국에서 가져올 수 없었죠. 그건 미국하고 군사동맹을 맺은 영국, 노르웨이, 캐나다 정도 밖에 없었고, 우리는 아예 이전될 수도 없었죠. 왜냐하면, 우리나라는 공산국가 바로 옆이니까 불안한거지. 우리에게 기술을 이전해 주었다가는 중국이나 북한, 소련에 가는 거 아니냐 걱정한거죠. 우리가 3.8선 넘는 게 얼마나 힘든 줄 아느냐고 설명해도 이해를 못했죠. 그래서, 독자적으로 개발할 수밖에 없었죠.(웃음)

오병일 : 그럼 인터넷 전용선으로 바로 연결된 것은 아니었군요.

전길남 : 처음에는 하루에 몇 번 해외로 전화거는 방식이었죠. 메일 정도를 주고받는 게 전부였으니까. 미국은 인터넷 연결을 개방하면 미국의 기술이 외국에 유출될 가능성을 우려했죠. 그래도 이건 군사용이 아니라 학술용이니까 2~3년 정도 요구해서 결국 86년에 열어줬죠.

근데 일본, 독일, 호주는 돈이 있으니까 금방 연결할 수 있었는데, 우리는 힘들었죠. 1년 경비가 20만불 정도, 우리나라 돈으로 한 2억 정도 드니까. 80년대 말쯤인데 한국정부는 왜 인터넷이 필요한지 이해하지 못했죠. 실제로는 한국통신이 우리에게 프로젝트를 주는 식으로 돈을 부담했는데 길게 보면 그쪽 입장에서도 나쁘지 않은 투자였죠. 인터넷 기술을 자기 것으로 만들 수 있었으니까.

임정애 : 이게 인터넷 발전의 두 번째 단계라고 할 수 있겠군요.

전길남 : 그렇죠. 웹(WWW)이 등장한 게 세 번째 단계가 되겠죠. 웹의 도입은 우리가 굉장히 빨랐어요. 세계에서 가장 빨리 만들어진 웹사이트 중 하나가 KAIST 인공지능 연구센터죠.

93년도에 박사과정 학생이 만들었어요. 인터넷이 만들어지면서 이제 외국과 우리나라의 시차가 없어졌죠. 인터넷을 통해 최신의 외국 자료들을 받아볼 수 있으니까. 우리가 인터넷을 세계에서 두 번째로 시작했다는 것이 중요합니다. 거의 미국 다음이라고 생각해도 되요. 90년대 말에 인터넷 인구가 폭발적으로 늘어난 것도 그것을 지원해줄 수 있는 기술이 우리에게 축적되어 있었기 때문이죠. 인터넷 발전의 네 번째 단계는 브로드밴드(broadband), 즉 초고속통신망의 확대라고 할 수 있어요.

오병일 : 도메인네임은 언제부터 쓰기 시작했나요?  전길남 : 처음에 미국에서 도메인 네임을 쓸 때는 국가도메인(ccTLD)이 없었어요. COM, ORG, GOV 이런 것만 있었지. 영국도 인터넷 이전에 자기네만 쓸 수 있는 도메인네임을 가지고 있었어요. 그때 영국은 미국하고는 반대로 UK가 맨 왼쪽에 오는 형식을 사용했었죠. 그러다가 인터넷에서도 국가도메인을 허용하자고 얘기가 되었고, UK를 쓰고 있던 영국 다음으로 우리나라가 바로 KR을 사용하기 시작했죠.

전길남 : 처음에 미국에서 도메인 네임을 쓸 때는 국가도메인(ccTLD)이 없었어요. COM, ORG, GOV 이런 것만 있었지. 영국도 인터넷 이전에 자기네만 쓸 수 있는 도메인네임을 가지고 있었어요. 그때 영국은 미국하고는 반대로 UK가 맨 왼쪽에 오는 형식을 사용했었죠. 그러다가 인터넷에서도 국가도메인을 허용하자고 얘기가 되었고, UK를 쓰고 있던 영국 다음으로 우리나라가 바로 KR을 사용하기 시작했죠.

물론 국가도메인 이름은 거의 한꺼번에 만들어졌지만, 국가도메인 이용을 인정하는 절차는 인터넷을 잘하는 국가부터 시작되었던 거죠. 우리하고 호주, 이스라엘 이렇게 두 번째 그룹이었죠. 지금 보면 북한도 우리 초창기하고 비슷하게 가고 있어요. 북한도 도메인네임을 쓰고 있는데 북한 내에서만 쓰는 거죠. 외국하고는 인터넷 연결이 안되어 있으니까.

오병일 : 국내에 인터넷주소위원회 같은 인터넷 정책기구가 만들어진게 언제인가요?

전길남 : 우리 네트워크를 시작하자마자 도메인네임 같은 몇 가지 기술적 사항을 해결하기 위한 워킹그룹이 만들어졌죠. 그 다음에 학술용 정보교환 형식으로 80년대 후반에 학술전산망협의회(ANC, Academic Network Council)가 만들어졌죠.

이후 민간기업에서 인터넷을 사용하면서 한국전산망협의회(KNC, Korea Network Council)가 되었고, 다음에 인터넷주소위원회(NNC, Number & Name Committee)가 된거죠. 20년 이상 되었는데 매우 오래된 조직이죠. 미국 외에는 세계적으로도 이런 경우가 거의 없죠.

임정애 : 요즘에는 무슨 일에 관심 있으세요?

전길남 : 6개월쯤 전에 사고가 나서 요즘에는 조금 쉬고 있어요. 그냥 교수로서 하던 것 하는 거지. 지금 한창 하고 있는 것은 예를 들어, 압축하지 말고 HDTV를 인터넷에서 볼 수 있게 하자, 그러려면 인터넷 회선이 1.2기가 필요한데 현재 ADSL 정도로는 안되는 거죠. 10년쯤 후에는 가정에서 10기가 이상으로 다 연결이 되어있겠죠. 일부로 압축을 하지 않고 연구하는데, 그걸 요구하는 분야가 있어요.

예를 들어, 압축을 하게 되면 0.2초 정도 시간이 지연되요. TV에서 해외 기자와 연결할 때 조금 늦게 대답하잖아요. 그렇게 안되려면 압축을 하지 않아야죠. 또 병원에서 CT, MRI, X-ray 등을 전송할 때 압축하는 거 싫어해요. 영화에서도 필름 압축하는 거 싫어하고. 압축하면 용량이 1/50 정도로 떨어지니까 효율적이지만, 압축을 하면 안 되는 곳이 몇 군데 있죠.

임정애 : 인터넷 역사를 정리하는 일에도 관여하고 계신 것으로 아는데요.

전길남 : 사람이란게 시간이 지나면 과거에 일을 잊어버리고 자료도 없어지니까, 믿고 볼 수 있는 기록이 있었으면 좋겠다는 취지로 시작된거죠. 자료를 영문과 한글로 정리하는 작업이 지금 시점에서는 필요한 것 같아요.

다른 나라에서도 이런 식의 워킹그룹이 있어요. 이런 걸 묶어서 아시아의 인터넷 역사도 만들고, 세계적인 공동작업도 생각하고 있어요. 이것이 만들어지면 단순한 역사가 아니라 나중에 참고가 될 수 있는 가이드라인이 될 거예요. 우리나라는 인터넷 역사가 한 20년 정도 됐지만 5-10년 정도밖에 되지 않은 나라도 있으니까, 앞으로 어떻게 할 것인지, 앞서간 나라가 무엇을 잘못했는지 배울 수 있지 않겠어요?

오병일 : 그럼 누군가는 평가를 해야겠군요.  전길남 : 누군가는 해야지. 하지만 우리 작업은 거기까지는 아니고 일단 최대한 정확하게 기록하자는 거지. 그거 하나하나 알아내는 것도 쉽지 않아요. 예를 들어, 다른 유닉스 시스템들 간에 파일을 복사하고, 다른 시스템 상에서 실행될 명령어들을 보내기 위한 유닉스 프로그램의 집합인 UUCP(UNIX-to-UNIX Copy Protocol)가 언제 시작했는지, 82년인지 83년인지, 누가 참여했는지, 객관적으로 정리해낼 필요가 있어요. 아마 이 작업은 내년 초 정도에 공식적으로 발표할 수 있을 거예요.

전길남 : 누군가는 해야지. 하지만 우리 작업은 거기까지는 아니고 일단 최대한 정확하게 기록하자는 거지. 그거 하나하나 알아내는 것도 쉽지 않아요. 예를 들어, 다른 유닉스 시스템들 간에 파일을 복사하고, 다른 시스템 상에서 실행될 명령어들을 보내기 위한 유닉스 프로그램의 집합인 UUCP(UNIX-to-UNIX Copy Protocol)가 언제 시작했는지, 82년인지 83년인지, 누가 참여했는지, 객관적으로 정리해낼 필요가 있어요. 아마 이 작업은 내년 초 정도에 공식적으로 발표할 수 있을 거예요.

특히 영어 버전에 대한 요구가 많은데, 외국에서는 한국에서 어떻게 일찍 인터넷이 시작됐는지 궁금해해요. 요새는 인터넷 하는 게 이상하지 않지만 20년 전에 미국 다음으로 한국에서 시작했다는게 신기한거지. 사실 우리도 당시에 인터넷 프로젝트 제안했을 때는 안됐어요. 실제로는 컴퓨터 개발하는 프로젝트에 인터넷을 슬쩍 끼어넣은거죠. 그래야만 예산이 나올 수 있었으니까.

생각해보세요. 그때는 금성사 라디오, 흑백 텔레비젼 보던 시대에요. 그건 선진국에서 하는 거지 한국에서는 할 필요도 없다는 게 일반적인 생각이었죠.

임정애 : 공개 소프트웨어 분야에도 관심이 많으신가요?

전길남 : 물론 계속 그걸 사용했죠. 우리나라에서 컴퓨터 개발할 때 운영체제는 만들지 말자고 했어요. 왜냐하면, 그걸 만들 수 있는 사람이 우리나라에는 없었으니까. 그걸 만들려면 한 100명 정도 필요한데, 우리나라에서는 비슷한 거 해본 사람이 겨우 5명 정도였으니까. 한국에서는 오픈소스 밖에 방법이 없을 것 같다라고 판단했죠. 지금 리눅스라고 알려져 있는 것, 우리나라에서도 연구는 일찍 시작했어요. 지금 생각하면 조금 억울한데, 핀란드에서 리누스 토발즈가 리눅스를 개발할 당시에 KAIST에서도 작업을 하고 있었어요.

그런데, 내가 마음이 약한가봐. 그때 개발하던 KAIST 대학원생한테 취직하지 말고 계속 연구하라고 강하게 얘기했어야 하는데 그러지 못했지. (웃음) 그때 계속 했으면 좋은 결과가 있었을텐데. 그랬으면 오픈소스의 역사가 달라졌겠지.

오병일 : 혹시 블로그 운영하세요?

전길남 : 필요한 자료가 있으면 보는 정도지 개인적으로는 안해요. 그거 시작하면 계속 업데이트 해야하고 시간을 너무 많이 빼앗길 것 같아서. 그거 할려면 큰 맘 먹고 해야지. 우리 과에서도 블로그 운영하는 학생이 거의 없어요. 그거 너무 하면 논문이 제대로 안나오니까. (웃음)

블로그도 이미 한 4-5년 되었는데, 내가 아쉬운 건, 우리나라에서도 그런 거는 만들 수 있는데 우리나라에서 시작되지 않았다는 거죠. 미국에서 블로그 나왔을 때 우리나라에서는 별로 인기가 없었는데, BBS랑 인터넷 카페가 있는데 뭐가 부족한가하는 생각을 했던거죠. 우리나라는 뭐가 나오면 활용은 잘 하는데, 아직 우리가 만드는 수준까지는 가지 못한 것 같아요.

임정애 : 향후에 인터넷이 어떠한 방향으로 나갈 거라고 보세요?

전길남 : 인터넷 상에 가상도시를 만드는 수준까지 가지 않을까 봐요. 예를 들어, 진보넷 앞에 여러 가게들이 있을텐데 그 가게에 대한 정보를 얻는 수단이 뭐가 있을까요? 하나는 실제 걸어가면서 찾아보는 것이고, 둘째는 전화번호부를 이용하는 것, 세 번째가 인터넷이겠죠. 만일 모든 가게가 하나씩 홈페이지를 가진다면 가상도시를 만들 수가 있겠죠. 미국이나 캐나다에 그런 실험들이 있고, 앞으로 2-3년 내에 누군가 해낼텐데 한국에서 먼저 되었으면 좋겠어요.

그 다음에는 계속 안좋아질 것 같아요. 스팸 문제도 지금은 아무것도 아니고 앞으로 얼마나 나빠질 건지 예측할 수도 없어요. 바이러스 역시 5년 정도전에 유치한 수준으로도 한국 전체를 멈출 수 있었는데, 앞으로 더 지독한 게 나올 것 같아요. 9·11과 비교도 안될 정도로 심각한 사이버테러 역시 우려되고. 프라이버시 침해도 당분간은 더욱 나빠질 것 같아요. 여러 가지로 악용하려는 사람들이 너무나 많은데, 상대적으로 보호하고자 하는 사람들의 힘은 너무 약해요. 정부는 인터넷이 이상한 방향으로 가면 자꾸 불안하니까 억제할려고 하고. 이렇게 향후 몇 년 동안은 계속 나빠질 것 같은데, 그러다보면 이를 해결하려는 움직임도 커지겠죠.

고민되는 건, 나중에라도 수정할 수 있으면 좋은데, 한번 만들어진 시스템이 굳어져 버리는 건 아닌가 하는거죠. 한번 만들면 그걸 지키려는 사람들이 있으니까. 초고속 통신망을 이용하려면 자격증이 필요할지도 모르죠. 운전도 면허가 있어야 하잖아요. 인터넷도 자동차만큼 위험성이 있는거 아닌가요? (웃음) 인터넷의 부정적인 영향에 대해 이제 주의를 기울여야 할 때에요.